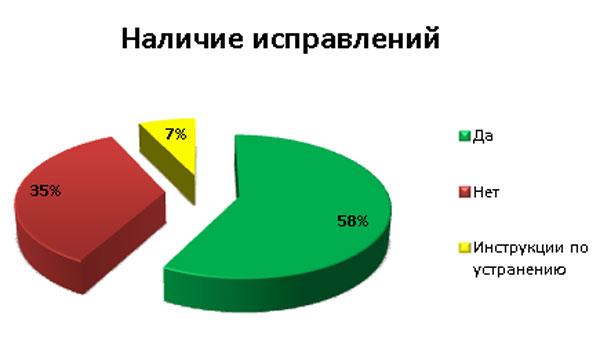

SecurityLab опубликовал статистический отчет по уязвимостях за 2011 год.

http://www.securitylab.ru/analytics/422328.php

В отчете много интересных фактов, в частотности - ситуация с исправлением уязвимость далека от идеала, патчи конечно выходят, но далеко не всегда.

Также вышел ежемесячный отчет: http://www.securitylab.ru/news/422395.php

суббота, 31 марта 2012 г.

RST/GHC/UKT и все-все-все

"...тестирование на проникновение – это не только написание отчета, но и увлекательное событие и ресерч, которые ты переживаешь один или в команде. Событие с маленькими и большими открытиями, с ночными дозвонами, криками «Бл*, у меня есть доступ!!!» и «Меня спалили!», последними и первыми электричками в метро, чтением кода и документации, автоматизацией всего и чего угодно, если хочется программировать, сонным видом, благоухающим кофе, мешками под глазами и довольными Заказчиками. Отменный сон. Наверное, слишком романтизировано, но так я вижу все это для себя..."

Юра Гольцев о работе пентестера.

http://www.xakep.ru/post/58497/?print=true

понедельник, 26 марта 2012 г.

Hack The Planet!

Специальный выпуск подкаст посвященный конференции Positive Hack Days 2012. У нас в гостях Сергей Гордейчик,Дмитрий Евтеев и Владимир Воронцов.

Ссылка на оригинал:

http://www.esetnod32.ru/.company/podcast/detail.php?ID=320208

ps. Хронически путаю CCC с CC. Виноват.

- что будет нового на конференции в этом году

- как удалось заманить самого Брюса Шнайера

- какие способы существуют для получения инвайта на проход

- конкурсы, как это будет и к чему готовится

- CTF, пара слов о том, что нас ждет

Ведет программу бессменный Александр Матросов.

Ссылка на оригинал:

http://www.esetnod32.ru/.company/podcast/detail.php?ID=320208

ps. Хронически путаю CCC с CC. Виноват.

суббота, 24 марта 2012 г.

Жидохэкерские войдохэды

Что-то совершенно нереальное начало твориться с whitehat. Процесс поиска, разглашение и монетизации уязвимостей, достаточно давно вышедший в какие-то приемлемые рамки снова начало лихорадить, причем беда пришла с неожиданной стороны "белых и пушистых" исследователей.

И так, суть:

"...специалисты из французской компании Vupen, которые обошли настройки безопасности браузера Google Chrome, отказались предоставлять подробности взлома web-обозревателя представителям Google... Глава компании Чаоки Бекрар (Chaouki Bekrar) заявил: «Мы не поделимся нашей информацией с Google даже за 1 млн долларов. Мы не хотим предоставлять им знания, которые помогут им исправить обнаруженную нами или любую другую уязвимость. Мы хотим оставить эксплоит для наших заказчиков..."

src = http://www.securitylab.ru/news/422069.php

На всякий случай, оригинал:

"We wouldn’t share this with Google for even $1 million. We don’t want to give them any knowledge that can help them in fixing this exploit or other similar exploits. We want to keep this for our customers,” said Chaouki Bekrar, Vupen’s CEO."

Подумаешь, скажет подкованный читатель. Люди нашли уязвимость, их дело как ими распоряжаться. Но не все так просто. Давайте прикинем, какие есть сейчас варианты у честного вайтхэта, если он вдруг начал находить уязвимости.

1. Найти спонсора и сливать. Спонсор кончено должен быть белым и пушистым, но эта задача сейчас решается просто практически в любом регионе "шарика".

2. Если бага "слабая" или со спонсором не сложилось - можно поразмышлять немного и слить все в ZDI или схожую программу.

3. Если вдруг эти варианты не подходят, или нужно дружить с вендором - пустить багу на PR, отработать по одной из политик разглашения, опубликовать на сайте, пресс-релиз какой-то повесить, съездить на PHDays.

4. В исключительном случае, если есть некоторый поток - создать свой продукт, такой например и продавать самостоятельно.

5. Забить.

Вот собственно и все. Обычно варианты особенно не совместимы. Разве что PR и публичные программы вознаграждения.

Реакция на предложение Google отработать уязвимость в рамках коммерциализированной версии "ответственного разглашения" вызывает удивление. "Не продам, они ее исправят" - совсем не похоже на позицию "белой шляпы". Скорее наоборот. Позиция совсем себе жидохекерская.

Как-то один из разработчиков, устраняя обнаруженную Positive Research уязвимость спросил "Зачем вы это делаете?! Хотите сделать мир лучше?". Интересно, какова бы была его реакция на заявления, аналогичные высказыванию г-на Бекрара.

PS. Сдается мне, при таком подходе скоро, как в том анекдоте - придет лесник и всех разгонит. Учитывая частоту появления слова "кибервойна" в СМИ недолго ожидать и конвенции "о кибероружии". Тем более локальные законодательные акты, подобные тому, который привел к появлению сайта http://germany.thc.org/ уже принимаются.

Responsible Disclosure умирает. Теперь каждый сам за себя.

И так, суть:

"...специалисты из французской компании Vupen, которые обошли настройки безопасности браузера Google Chrome, отказались предоставлять подробности взлома web-обозревателя представителям Google... Глава компании Чаоки Бекрар (Chaouki Bekrar) заявил: «Мы не поделимся нашей информацией с Google даже за 1 млн долларов. Мы не хотим предоставлять им знания, которые помогут им исправить обнаруженную нами или любую другую уязвимость. Мы хотим оставить эксплоит для наших заказчиков..."

src = http://www.securitylab.ru/news/422069.php

На всякий случай, оригинал:

"We wouldn’t share this with Google for even $1 million. We don’t want to give them any knowledge that can help them in fixing this exploit or other similar exploits. We want to keep this for our customers,” said Chaouki Bekrar, Vupen’s CEO."

Подумаешь, скажет подкованный читатель. Люди нашли уязвимость, их дело как ими распоряжаться. Но не все так просто. Давайте прикинем, какие есть сейчас варианты у честного вайтхэта, если он вдруг начал находить уязвимости.

1. Найти спонсора и сливать. Спонсор кончено должен быть белым и пушистым, но эта задача сейчас решается просто практически в любом регионе "шарика".

2. Если бага "слабая" или со спонсором не сложилось - можно поразмышлять немного и слить все в ZDI или схожую программу.

3. Если вдруг эти варианты не подходят, или нужно дружить с вендором - пустить багу на PR, отработать по одной из политик разглашения, опубликовать на сайте, пресс-релиз какой-то повесить, съездить на PHDays.

4. В исключительном случае, если есть некоторый поток - создать свой продукт, такой например и продавать самостоятельно.

5. Забить.

Вот собственно и все. Обычно варианты особенно не совместимы. Разве что PR и публичные программы вознаграждения.

Реакция на предложение Google отработать уязвимость в рамках коммерциализированной версии "ответственного разглашения" вызывает удивление. "Не продам, они ее исправят" - совсем не похоже на позицию "белой шляпы". Скорее наоборот. Позиция совсем себе жидохекерская.

Как-то один из разработчиков, устраняя обнаруженную Positive Research уязвимость спросил "Зачем вы это делаете?! Хотите сделать мир лучше?". Интересно, какова бы была его реакция на заявления, аналогичные высказыванию г-на Бекрара.

PS. Сдается мне, при таком подходе скоро, как в том анекдоте - придет лесник и всех разгонит. Учитывая частоту появления слова "кибервойна" в СМИ недолго ожидать и конвенции "о кибероружии". Тем более локальные законодательные акты, подобные тому, который привел к появлению сайта http://germany.thc.org/ уже принимаются.

Responsible Disclosure умирает. Теперь каждый сам за себя.

воскресенье, 18 марта 2012 г.

MS12-020: Спасайся кто может!

В публичный доступ просочился PoC эксплойта для уязвимости в RDP.

Описание уязвимости:

http://www.securitylab.ru/vulnerability/421488.php

Анализ:

http://aluigi.org/adv/termdd_1-adv.txt

Эксплойт:

http://www.securitylab.ru/poc/421793.php

Срочно ставим патчи.

Описание уязвимости:

http://www.securitylab.ru/vulnerability/421488.php

Анализ:

http://aluigi.org/adv/termdd_1-adv.txt

Эксплойт:

http://www.securitylab.ru/poc/421793.php

Срочно ставим патчи.

Будут примерно все whitehat-хакеры Москвы...

31 марта 2012 года c 11 до 18 в хакспейсе Neuron пройдет воркшоп компании Positive Technologies, посвященный итогам PHDays CTF Quals/Afterparty.

На площадке будет развернута виртуальная сеть, аналогичная той, что использовалась на отборочных соревнованиях PHDays CTF Quals. Вы сможете узнать не только о том, как создаются хакерские соревнования, но и порешать задания по ходу действия, поэтому не забудьте захватить ноутбук.

Воркшоп ведут:

Дмитрий Евтеев, Юрий Гольцев, Глеб Грицай, Александр Зайцев, Сергей Щербель.

Подробности тут:

http://neuronspace.timepad.ru/event/21567

Приходите, будет круто!

четверг, 15 марта 2012 г.

Как лайфхакеры вайтхэтов повстречали

По приглашению портала http://lifehacker.ru принял участие в подкасте 42.

Секреты «белых шляп»

Как и обещали в предыдущем выпуске, на этот раз Леонид Свидерский и Настя Радужная расскажут про корпоративные взломы. Поможет им в этом, высказав свое авторитетное мнение, эксперт выпуска — Сергей Гордейчик, технический директор компании «Positive Technologies».

В программе:

— Виды коммерческих угроз.

— Способы защиты от них.

— Киберпреступность.

— Виды коммерческих угроз.

— Способы защиты от них.

— Киберпреступность.

суббота, 10 марта 2012 г.

RuCTF Quals: 16 — 18 марта

В ближайшие выходные пройдет отборочный тур RuCTF - старейших студенческих CTF-соревнований в России.

http://ructf.org/2012/rules/quals/

Уже сейчас зарегистрировалось боле 40 команд со всех концов страны.

http://ructf.org/2012/event/28

http://ructf.org/2012/rules/quals/

Уже сейчас зарегистрировалось боле 40 команд со всех концов страны.

http://ructf.org/2012/event/28

среда, 7 марта 2012 г.

Ботинок Обамы vs. Троянский принтер

У типичного бизнесмена, не расстающегося со смартфоном, повысится давление, когда он поймет, что его «телефон» является компьютером в худшем смысле этого слова — потенциальной свалкой вирусов и троянов. Фанат военной техники, рассматривающий фото нового танка, обратится в буддизм, узнав, что грамотная компьютерная атака прихлопнет эту рычащую груду железа, как тапок муху. Времена изменились, и тихая хакерская революция уже произошла. Как выжить в новой реальности, расскажут докладчики на форуме Positive Hack Days 2012.

Сборная мира

Как вы помните, на PHDays в этом году приедут десятки уникальных специалистов по компьютерной безопасности. Лучшие умы со всего мира. Участникам форума (первым лицам крупнейших компаний, директорам по ИБ, специалистам, хакерам, журналистам, молодым ученым) представится редкая возможность не только узнать все самое-самое в сфере защиты информации, но и пообщаться в непринужденной обстановке с главными фигурами, охраняющими наш хрупкий мир от киберпреступности.

Ботинок Обамы

Вы способны заставить Барака Обаму выступить с ботинком на голове? Этого требовала хакерская группаLulzSec, последовательно взломавшая серверы ЦРУ, Sony, полиции Аризоны и британского УБОП — SOCA. После 50-дневного эксперимента ребята из LulzSec — несколько подростков — заявили о самороспуске. Они делали это «смеха ради». Войдет ли в моду у президентов носить обувь на голове, если такими атаками займутся более серьезные люди, расскажет Джерри Гэмблин (Jerry Gamblin) в своем докладе «What We Can (and Should) Learn from LulzSec». Джерри является специалистом по ИБ Палаты Представителей штата Миссури (Missouri House of Representatives).

«Ключевой» докладчик форума

Напоминаем, что на PHDays-2012 впервые в России выступит Дэвид Блейн криптографии и Мик Джаггер информационной безопасности Брюс Шнайер (Bruce Schneier). Поговаривают, что он знает ваш пароль еще до того, как вы его придумали, и пишет свои статьи, просто расшифровывая подходящим ключом данные из /dev/random. Легенда в нашей сфере. Брюс Шнайер — основатель компании Counterpane Internet Security, руководитель службы ИБ в British Telecom, автор десятков шифров и шести книг, среди которых и переведенный на русский язык бестселлер «Прикладная криптография».

Не все принтеры одинаково полезны

В то время как блондинки таскают принтер из угла в угол, когда их компьютер «не видит принтер», хакеры используют принтеры, чтобы увидеть вашу сеть под совершенно новым углом. В последние годы проникновение с помощью языка PostScript становится достаточно популярным способом взлома среди интернет-злоумышленников. В одних случаях файл PostScript внедряет в систему троянскую программу или вирус, в других — передает секретные данные через TCP-порт 80. Об этих и других нестандартных возможностях печатающих устройств расскажет Андрей Костин в докладе «PostScript: Danger ahead!/Hacking MFPs, PCs and beyond...». Андрей — обладатель множества регалий в области ИБ, в частности, он получил награду Google Security Reward и вошел в Зал славы безопасности Google (декабрь 2011), а также занял первое место в соревновании «Application Security – Hackers are watching you», которое проводилось компанией Hacktics для Amdocs (2007).

Military-Grade Encryption vs. Дмитрий Скляров… Че, серьезно?

С ростом популярности смартфонов и планшетов повысилась и важность задачи обеспечения конфиденциальности данных на таких устройствах. Как следствие, появилось множество программ, основной функцией которых является надежное хранение паролей и стойкое шифрование данных. Но так ли надежны «secure»-приложения, как утверждают их разработчики? Дмитрий Скляров, известный своимпрезрением к слабой криптографии, в докладе ««Secure Password Managers» и «Military-Grade Encryption» для смартфонов: Че, серьезно?» представит результаты анализа нескольких программ защиты паролей и данных для Apple iOS и покажет, что иногда лучше не изобретать колесо. Дмитрий — аналитик в области информационной безопасности ElcomSoft Co. Ltd. и доцент кафедры «Информационная безопасность» МГТУ им. Баумана.

Мама, он и меня посчитал!

Российский закон «О персональных данных» 152-ФЗ критикуют все, кому не лень. Оказывается, особенности национального законотворчества здесь ни при чем. Михаил Утин в докладе «Analysis of US Laws and Regulations Protecting Personal Information — What Is Wrong and How to Fix It» расскажет о том, каким образом регулируют эту сферу в США — с какими абсурдными требованиями сталкивается там бизнес, и как эти проблемы можно было бы решить. Или обойти… Михаил — магистр в области компьютерных наук с 20-летним опытом работы в ИТ и 10-летним стажем в сфере ИБ; автор статей по управлению безопасностью ИТ; основатель Rubos, Inc.

Как скомпрометировали GSM и GRPS

С интересным докладом «Abusing Calypso phones» выступит разработчик проекта OsmocomBB Сильвен Мюно (Sylvain Munaut). Исследования в области безопасности мобильной связи и дополнительные брутальные хаки Сильвена привели к тому, что взлом GSM, GRPS вышел из области Rocket Science. С другой стороны, все, что можно взломать, нужно защищать, и Сильвену пришлось приложить руку к разработке IDS на базе osmocom (1, 2, 3).

Руки прочь от клавиатуры!

Известный индийский хакер Никхил Миттал (Nikhil Mittal), создатель фреймворка Kautilya, проведет практический мастер-класс по теме «Breaking havoc using a Human Interface Device». Основная тема выступления — насколько легко взломать компьютер с помощью устройств, которые выдают себя за мышь, клавиатуру и другие подобные устройства.

Руки на клавиатуру!

На форуме будут не только доклады, но также практические тренинги и мастер-классы.

Программа еще формируется, подробности — чуть позже.

А также

Миха Боррман (Micha Borrman) из компании SySS в работе «Internet, CVV2 and fraud detection systems» проанализирует типичные уязвимости систем безопасности интернет-магазинов, использующих для оплаты карты MasterCard и VISA.

Маркус Нимиц (Marcus Niemietz) поднимет актуальную тему атак на мобильные телефоны (в частности, популярные смартфоны под управлением Android), когда устройство начинает без ведома владельца отправлять SMS, делать звонки и вообще плохо себя вести. Доклад называется «Hijacking Attacks on Android Devices». Все это Маркус покажет на конференции, обещая одну или две 0day-атаки и много практических опытов. Маркус работает на кафедре безопасности сетей и данных в Рурском университете в Бохуме. Автор книги «Clickjacking und UI-Redressing». Имеет свыше шести лет опыта работы в области обеспечения безопасности QA, ISP и веб-приложений.

Александр Матросов, руководитель Центра вирусных исследований и аналитики компании ESET, представит доклад, тема которого настолько super-mega-private-0day, что пока не оглашается. Но, зная Александра, мы не сомневаемся, что его выступление особенно запомнится слушателям. Г-н Матросов преподает на кафедре криптологии и дискретной математики Национального исследовательского ядерного университета «МИФИ», является соавтором научных статей «Stuxnet Under the Microscope» и «TDL3: The Rootkit of All Evil?» и бессменным ведущим 100% Virus Free Podcast. В настоящее время Александр специализируется на всестороннем анализе сложных угроз и исследовании киберпреступной активности.

Игорь Котенко, заведующий лабораторией проблем компьютерной безопасности СПИИРАН, выступит с докладом «Кибервойны программных агентов». Нет, агент Смит тут ни при чем. Хотя как знать…

Никита Тараканов и Александр Бажанюк представят доклад «Средство автоматического поиска уязвимостей». Никита Тараканов занимается исследованиями уязвимостей в программных продуктах, созданием эффективных способов их локализации и разработкой новых методов защиты. Автор ряда статей в журнале «Хакер», посвященных проблемам поиска уязвимостей и их эксплуатации. Обнаружил критические уязвимости в продуктах Microsoft, CA, Trend Micro, VMWare, Kaspersky Lab, Cisco, Oracle, PGP и других компаний (Fortune 1000). Никита и Александр — основатели компании в области информационной безопасности CISS RT.

Приглашаем на сцену

Если Вам есть, что сказать по теме ИБ — присылайте нам тему своего доклада.

Нас не интересуют Ваш возраст и регалии. Будь вы пенсионер, нашедший уязвимость при использовании социальной карты, или родители купили Вам компьютер только полгода назад, а Вы уже взломали систему ЕГЭ, в любом случае вам сюда: http://www.phdays.ru/cfp.asp.

Если вы молоды и учены, то добро пожаловать на конкурс Young School

На форуме ценятся свежесть взгляда, новые идеи, необычные точки зрения.

Более подробную информацию о форуме PHDays можно получить здесь:

http://phdays.ru

http://phdays.blogspot.com

Сборная мира

Как вы помните, на PHDays в этом году приедут десятки уникальных специалистов по компьютерной безопасности. Лучшие умы со всего мира. Участникам форума (первым лицам крупнейших компаний, директорам по ИБ, специалистам, хакерам, журналистам, молодым ученым) представится редкая возможность не только узнать все самое-самое в сфере защиты информации, но и пообщаться в непринужденной обстановке с главными фигурами, охраняющими наш хрупкий мир от киберпреступности.

Ботинок Обамы

Вы способны заставить Барака Обаму выступить с ботинком на голове? Этого требовала хакерская группаLulzSec, последовательно взломавшая серверы ЦРУ, Sony, полиции Аризоны и британского УБОП — SOCA. После 50-дневного эксперимента ребята из LulzSec — несколько подростков — заявили о самороспуске. Они делали это «смеха ради». Войдет ли в моду у президентов носить обувь на голове, если такими атаками займутся более серьезные люди, расскажет Джерри Гэмблин (Jerry Gamblin) в своем докладе «What We Can (and Should) Learn from LulzSec». Джерри является специалистом по ИБ Палаты Представителей штата Миссури (Missouri House of Representatives).

«Ключевой» докладчик форума

Напоминаем, что на PHDays-2012 впервые в России выступит Дэвид Блейн криптографии и Мик Джаггер информационной безопасности Брюс Шнайер (Bruce Schneier). Поговаривают, что он знает ваш пароль еще до того, как вы его придумали, и пишет свои статьи, просто расшифровывая подходящим ключом данные из /dev/random. Легенда в нашей сфере. Брюс Шнайер — основатель компании Counterpane Internet Security, руководитель службы ИБ в British Telecom, автор десятков шифров и шести книг, среди которых и переведенный на русский язык бестселлер «Прикладная криптография».

Не все принтеры одинаково полезны

В то время как блондинки таскают принтер из угла в угол, когда их компьютер «не видит принтер», хакеры используют принтеры, чтобы увидеть вашу сеть под совершенно новым углом. В последние годы проникновение с помощью языка PostScript становится достаточно популярным способом взлома среди интернет-злоумышленников. В одних случаях файл PostScript внедряет в систему троянскую программу или вирус, в других — передает секретные данные через TCP-порт 80. Об этих и других нестандартных возможностях печатающих устройств расскажет Андрей Костин в докладе «PostScript: Danger ahead!/Hacking MFPs, PCs and beyond...». Андрей — обладатель множества регалий в области ИБ, в частности, он получил награду Google Security Reward и вошел в Зал славы безопасности Google (декабрь 2011), а также занял первое место в соревновании «Application Security – Hackers are watching you», которое проводилось компанией Hacktics для Amdocs (2007).

Military-Grade Encryption vs. Дмитрий Скляров… Че, серьезно?

С ростом популярности смартфонов и планшетов повысилась и важность задачи обеспечения конфиденциальности данных на таких устройствах. Как следствие, появилось множество программ, основной функцией которых является надежное хранение паролей и стойкое шифрование данных. Но так ли надежны «secure»-приложения, как утверждают их разработчики? Дмитрий Скляров, известный своимпрезрением к слабой криптографии, в докладе ««Secure Password Managers» и «Military-Grade Encryption» для смартфонов: Че, серьезно?» представит результаты анализа нескольких программ защиты паролей и данных для Apple iOS и покажет, что иногда лучше не изобретать колесо. Дмитрий — аналитик в области информационной безопасности ElcomSoft Co. Ltd. и доцент кафедры «Информационная безопасность» МГТУ им. Баумана.

Мама, он и меня посчитал!

Российский закон «О персональных данных» 152-ФЗ критикуют все, кому не лень. Оказывается, особенности национального законотворчества здесь ни при чем. Михаил Утин в докладе «Analysis of US Laws and Regulations Protecting Personal Information — What Is Wrong and How to Fix It» расскажет о том, каким образом регулируют эту сферу в США — с какими абсурдными требованиями сталкивается там бизнес, и как эти проблемы можно было бы решить. Или обойти… Михаил — магистр в области компьютерных наук с 20-летним опытом работы в ИТ и 10-летним стажем в сфере ИБ; автор статей по управлению безопасностью ИТ; основатель Rubos, Inc.

Как скомпрометировали GSM и GRPS

С интересным докладом «Abusing Calypso phones» выступит разработчик проекта OsmocomBB Сильвен Мюно (Sylvain Munaut). Исследования в области безопасности мобильной связи и дополнительные брутальные хаки Сильвена привели к тому, что взлом GSM, GRPS вышел из области Rocket Science. С другой стороны, все, что можно взломать, нужно защищать, и Сильвену пришлось приложить руку к разработке IDS на базе osmocom (1, 2, 3).

Руки прочь от клавиатуры!

Известный индийский хакер Никхил Миттал (Nikhil Mittal), создатель фреймворка Kautilya, проведет практический мастер-класс по теме «Breaking havoc using a Human Interface Device». Основная тема выступления — насколько легко взломать компьютер с помощью устройств, которые выдают себя за мышь, клавиатуру и другие подобные устройства.

Руки на клавиатуру!

На форуме будут не только доклады, но также практические тренинги и мастер-классы.

Программа еще формируется, подробности — чуть позже.

А также

Миха Боррман (Micha Borrman) из компании SySS в работе «Internet, CVV2 and fraud detection systems» проанализирует типичные уязвимости систем безопасности интернет-магазинов, использующих для оплаты карты MasterCard и VISA.

Маркус Нимиц (Marcus Niemietz) поднимет актуальную тему атак на мобильные телефоны (в частности, популярные смартфоны под управлением Android), когда устройство начинает без ведома владельца отправлять SMS, делать звонки и вообще плохо себя вести. Доклад называется «Hijacking Attacks on Android Devices». Все это Маркус покажет на конференции, обещая одну или две 0day-атаки и много практических опытов. Маркус работает на кафедре безопасности сетей и данных в Рурском университете в Бохуме. Автор книги «Clickjacking und UI-Redressing». Имеет свыше шести лет опыта работы в области обеспечения безопасности QA, ISP и веб-приложений.

Александр Матросов, руководитель Центра вирусных исследований и аналитики компании ESET, представит доклад, тема которого настолько super-mega-private-0day, что пока не оглашается. Но, зная Александра, мы не сомневаемся, что его выступление особенно запомнится слушателям. Г-н Матросов преподает на кафедре криптологии и дискретной математики Национального исследовательского ядерного университета «МИФИ», является соавтором научных статей «Stuxnet Under the Microscope» и «TDL3: The Rootkit of All Evil?» и бессменным ведущим 100% Virus Free Podcast. В настоящее время Александр специализируется на всестороннем анализе сложных угроз и исследовании киберпреступной активности.

Игорь Котенко, заведующий лабораторией проблем компьютерной безопасности СПИИРАН, выступит с докладом «Кибервойны программных агентов». Нет, агент Смит тут ни при чем. Хотя как знать…

Никита Тараканов и Александр Бажанюк представят доклад «Средство автоматического поиска уязвимостей». Никита Тараканов занимается исследованиями уязвимостей в программных продуктах, созданием эффективных способов их локализации и разработкой новых методов защиты. Автор ряда статей в журнале «Хакер», посвященных проблемам поиска уязвимостей и их эксплуатации. Обнаружил критические уязвимости в продуктах Microsoft, CA, Trend Micro, VMWare, Kaspersky Lab, Cisco, Oracle, PGP и других компаний (Fortune 1000). Никита и Александр — основатели компании в области информационной безопасности CISS RT.

Приглашаем на сцену

Если Вам есть, что сказать по теме ИБ — присылайте нам тему своего доклада.

Нас не интересуют Ваш возраст и регалии. Будь вы пенсионер, нашедший уязвимость при использовании социальной карты, или родители купили Вам компьютер только полгода назад, а Вы уже взломали систему ЕГЭ, в любом случае вам сюда: http://www.phdays.ru/cfp.asp.

Если вы молоды и учены, то добро пожаловать на конкурс Young School

На форуме ценятся свежесть взгляда, новые идеи, необычные точки зрения.

Более подробную информацию о форуме PHDays можно получить здесь:

http://phdays.ru

http://phdays.blogspot.com

SRC = http://habrahabr.ru/company/pt/blog/139501/#habracut

пятница, 2 марта 2012 г.

ГАС "Выборы" на коленке

...Учредители Лиги избирателей — решили запустить во время выборов президента РФ систему «Сводный протокол»...

...Идея «Сводного протокола» проста: это интернет-площадка, на которой работают ПО учета голосов избирателей...

...После того как на участке закончится подсчет голосов и будет сформирован протокол, они [волонтеры-наблюдатели] сразу же позвонят по специальному номеру телефона в сall-центр и сообщат свои цифры. Или введут цифры через специальную форму на сайте площадки: ФИО наблюдателя — его логин, а номер телефона — пароль...

Уже даже не смешно.

Источник:

http://www.itogi.ru/hitech-business/2012/9/175252.html

...Идея «Сводного протокола» проста: это интернет-площадка, на которой работают ПО учета голосов избирателей...

...После того как на участке закончится подсчет голосов и будет сформирован протокол, они [волонтеры-наблюдатели] сразу же позвонят по специальному номеру телефона в сall-центр и сообщат свои цифры. Или введут цифры через специальную форму на сайте площадки: ФИО наблюдателя — его логин, а номер телефона — пароль...

Уже даже не смешно.

Источник:

http://www.itogi.ru/hitech-business/2012/9/175252.html

четверг, 1 марта 2012 г.

Победи на PHDays и езжай на Defcon

PHDays CTF попал в список наиболее известных и уважаемых CTF в мире, победители которого автоматически проходят в финал Defcon CTF.

http://defcon.org/html/defcon-20/dc-20-ctf.html

PS. Забавно, но узнали мы об этом из интервью kyprizel, победителя PHDays CTF Afterpaty.

http://habrahabr.ru/company/pt/blog/138711/#habracut

Подписаться на:

Сообщения (Atom)